Layer 1 – physikalische Schicht

Topologien: Bus, Stern, Ring

Medien: Kabel, Luft, LWL

Betriebsarten: voll- halbduplex simplex

Übertragungsarten: seriell, parallel

Übertragungsverfahren: Basisbandverfahren (Bits unmittelbar auf Leitung z.B. Ethernet)

Trägerbandfrequenz (Bits auf Trägerfrequenz z.B. Modem)

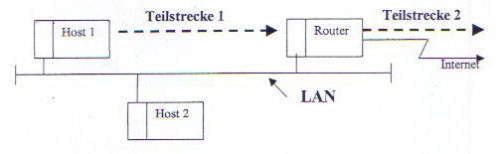

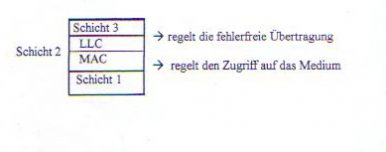

Layer 2 – (Data-Link-Layer)

Kernaufgabe: Der Transport auf einer Teilstrecke innerhalb des kompletten Transportweges.

Befindet sich das Ziel eines LAN’s, dann stellt die Teilstrecke natürlich die Gesamtstrecke dar.

Fehlerüberprüfung und Reaktion

Wie erfährt der Empfänger, dass die erhaltenen Daten fehlerfrei sind?

Wie verhält er sich, wenn ein fehlerhaftes Datenpaket empfangen wurde?

Diese Vereinbarungen werden in der LLC-Teilschicht geregelt.

LLC = Logical link Controll

Zugriff auf das Übertragungsmedium

Wenn mehrere Teilnehmer vorhanden sind, wer darf zuerst senden.

Wie wird die Kommunikation der Teilnehmer über Adressen geregelt.

Diese Vereinbarungen werden in der MAC-Teilschicht geregelt. MAC = Medium Access Control

Die LLC-Teilschicht

Die CRC Prüfung

Bei der Datenübertragung lassen sich Fehler in der Übertragung grundsätzlich nicht vermeiden.

Entscheidend ist, dass der Empfänger das fehlerhafte Paket zuverlässig erkennt!!!

Von vielen bekannten Verfahren z.B. Parity-Prüfung ist die CRC-Prüfung das zuverlässigste

und aktuellste Verfahren.

CRC ==> Cycling Redundancy Check (immer wiederkehrende Prüfung von „Zusätzlichem“)

Vereinfachtes Prinzip:

- Das Datenpaket (z.B. 80 Byte lang) wird als eine 80 Byte lange Dualzahl (640 Bit) aufgefasst.

- Der Sender teilt diese Zahl durch einen Divisor, den Sender und Empfänger kennen.

Bei dem Divisionsergebniss interessiert nur der überbleibende Rest.

Ist der Divisor z.B. eine 9 Bit Dualzahl, so ergibt sich als maximaler Rest eine 8 Bit

Dualzahl, also ein Byte. (EXOR Logik) - Der Rest wird als CRC-Zeichen bezeichnet und das Datenpaket angehängt.

- Der Empfänger führt dieselbe Division durch und vergleicht sein Ergebniss mit dem gesendeten CRC-Zeichen.

| 80-Byte Datenpaket | CRC 1 Byte |

Die Sicherheit der Fehlererkennung beruht darauf, dass bereits ein einziges fehlerhaftes Bit durch die Übertragung im Empfänger ein völlig neue Dualzahl entstehen lässt,

die dann einen anderen Rest im Empfänger erzeugt. Es egibt sich folgendes mathematisches Problem: Wie gross ist die Wahrscheinlichkeit, dass zwei unterschiedliche

Dualzahlen denselben Rest nach der Division erzeugen!!! Es lässt sich folgendes mathematisch nachweisen:

Je mehr Bit der Divisor besitzt, also je länger der Divisor als Dualzahl ist, desto unwahrscheinlicher, dass ein Fehler nicht erkannt wird.

Heutige Divisoren besitzen meist eine Länge von 33 Bit !!!, so dass ein CRC-Zeichen von 32 Bit (4 Byte) entsteht.

Die Erkennungsfehlerrate beträgt dann:

1 von ca. 4 Milliarden fehlerhaften Datenpaketen wird als nicht fehlerhaft erkannt wird.

Dieses „Sicherheitsrisiko“ nimmt man hin, wobei durch geschickte Wahl des Divisors (z.B. ungerade Dualzahl) bestimmte Fehlerkombinationen von vornherein immer erkannt werden.

Arten der Komunikation

Zwischen Empfänger und Sender können je nach der Daten aufwändige oder weniger aufwendige Verfahren vereinbart werden,

wie beide Partner aufeinander reagieren, wenn eine Kommunikation erfolgt:

- wie nehmen beide Partner Kontakt miteinander auf, bevor ein Datenpaket gesendet wird

- wie reagiert der Empfänger auf fehlerhafte Datenpakete!

Je aufwendiger das Verfahren, desto sicherer wird Datenverlust verhindert, desto länger dauert aber dann die Übertragung.

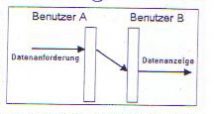

Verbindungslose Kommunikation

ohne Ack - Ethernet, UDP, IP mit Ack - WLAN

Bei dieser Kommunikationsart können die beiden Partner ihre Kommunikation im Prinzip spontan durchführen, d.h. vor dem Austausch der Daten muss

keine Verbindung zwischen Sender und Empfänger aufgebaut werden. Die zu übertragenden Blöcke der Daten werden als Datagramme bezeichnet.

Da keine Verbindung aufgebaut wird und aufeinanderfolgende Datagramme von einer Quelle zum gleichen Ziel über unterschiedliche Wege geleitet werden

können, muss jedes Datagramm mit Absende- und Empfängeradresse versehen sein.

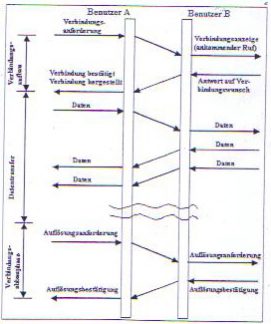

Verbindungsorientierte Kommunikation

immer mit Ack - TCP, ISDN

Die verbindungsorientierte Kommunikation ist wesentlich komplexer zu realisieren, als dies bei der verbindungslosen Kommunikation der Fall ist.

Charakteristisch sind drei Operationsphasen: Verbindungsaufbau, Datentransfer, Verbindungsabbau. Die Verbindung zwischen Sender und

Empfänger muss aufgebaut werden, bevor ein Datentransfer zwischen beiden Partnern durchgeführt werden kann. Nach erfolgreicher Daten-

übertragung muss die Verbindung wieder abgebaut werden. Die Verbindungsaufbauphase kann dazu verwendet werden, die Übertragungsrate oder andere

Optionen auszuhandeln. Die Dienstleistung des analogen Fernsprechnetzes sowie die Leistungen, die kommerziellen Herstellernetze, sind verbindungsorientiert.

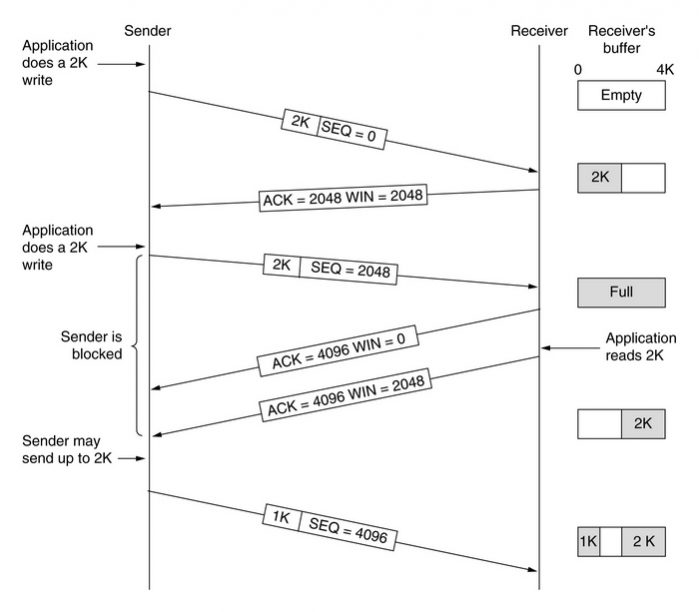

Flow Controll

Empfänger- Sende Puffer, XWindow

Unter Flusssteuerung bzw. Flusskontrolle versteht man eine Reihe von Hard- und Softwaretechniken, die in Kommunikationssystemen verhindern sollen, dass ein Sender zeitiger, schneller oder mehr Daten schickt, als der Empfänger verarbeiten kann. In Netzwerken ist sie eine Funktion der Vermittlungsschicht (Ebene 3 im ISO/OSI-Modell) für die Regelung des Datenflusses zwischen zwei Netzteilnehmern.

Eine Methode zur Geschwindigkeitsanpassung der Datenübertragung zwischen Sender und Empfänger. Werden Daten schneller gesendet als der Empfänger verarbeiten kann, besteht die Gefahr, dass der Empfängerspeicher überlauft. Um dies zu verhindern, muss der Empfänger den Sender stoppen können, um Zeit zur Verarbeitung der Daten zu haben. Danach guÃbt der Empfänger wieder ein Signal an den Sender, weitere Daten zu senden. Diesen Vorgang nennt man FLOWCONTROL.

Beispiel: PC/Moden Kommunikation

Beim Hardware-Flowcontrol erfolgt die Anpassung über zwei seperate Leitungen. Möchte das Terminalprogramm senden, setzt es RTS (Request to send) auf high. Das Terminalprogramm wartet solange mit dem Senden, bis das Modem CTS (Clear to send) auf high setzt. Mit CTS=low kann das Modem den PC stoppen. Beim Software-Flowcontrol sendet das Modem XON (ASCII 17), wenn es bereit ist, neue Daten zu empfangen und XOFF (ASCII19), wenn es derzeit keine Daten empfangen werden können.

Da Software-Flowcontrol keine zusätzliche Datenleitungen verlangt, ist dies das gebräuchliche Verfahren in der Netzwerktechnik. Allerdings wird dann Vollduplex-Betrieb verlangt.

Die MAC Teilschicht

MAC Adressen

MAC-Adresse = Adresse der Netzwerkkarte (NIC) des Recners MAC-Adresse = 48bit (6 Byte)

| I/G | 0 | unicast-Adresse (Adresse für bestimmte NIC) |

| I/G | 1 | Multicast/Broadcast-Adresse (Adresse für mehrere NIC’s) |

| U/L | 0 | registrierte(öffentliche) NIC-Adresse |

| U/L | 1 | nicht registrierte NIC-Adresse |

| I/G | U/L | Herstellerkennung | NIC-Kennung |

Token Ring

arbeitet auf Layer2

Alle Rechner sind hintereinander geschaltet und somit ringförmig verbunden. Im „Ruhezustand “ (keine Station will senden) zirkuliert ein sogenanntes „Frei-Token“. Diese Nachricht wird von einer Station zur anderen weitergegeben. Der Rechner der im Besitzt des „Frei-Tokens“ ist kann senden, indem er an dieses die zu sendenden Nachricht anhängt und das „Frei-Token“ in ein „Belegt-Token“ umgewandelt. Dieser Datenblock wird von Station zu Station weitergereicht, bis sie beim Empfänger angekommen ist. Der Empfänger bestätigt die Nachricht durch eine Acknowledge-Meldung, die mit dem Token weiter auf den Ring geschickt wird und schliesslcih wieder beim Absender eintrifft. Dieser schickt nun wieder ein „Frei-Token“ auf die Reise.

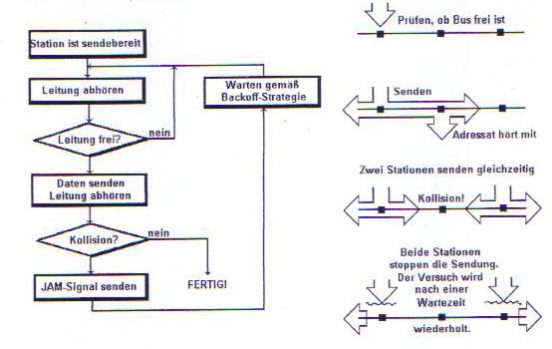

CSMA/CD

Wartezeit, die nach einer Kollision bis zum nächsten Sendeversuch vergeht, wird im Standard durch ein Backoff-Verfahren festgelegt. Es wird wie folgt definiert.

Wartezeit = ZZ*t

ZZ = Zufallszahl aus [0<ZZ>2n] n = Anzahl Wiederholung des gleichen Blocks, jedoch maximal 10 T = Slot Time

Die Slot Time entspricht der doppelten maximalen Signallaufzeit des Übertraqgungsmediums. Die Wartezeit steigt im statistischen Mittel nach 10 Versuchen nicht mehr an. Nach 16 Versuchen wird abgebrochen und eine Fehlermeldung erzeugt.